最近两天羊了个羊突然大火,我在前晚还是第一次听到这个名词,第二天就看到身边人都在玩这个了。还看到羊了个羊日入几百万,日活千万,赚广告费都赚到手软了之类的微博消息。

随着羊了个羊的爆火,不知道有多少人因为过不去第二关而暗自上火,通宵熬夜玩的人估计是数不胜数。作者本人就是,本来是打算睡觉之前打一把助眠游戏然后开开心心睡觉的。结果不小心点开了羊了个羊,卡在第二关怎么都过不去,大动肝火,天都亮了还没过去。

随后我就打算去分析羊了个羊的关卡机制,通过抓包发现,羊了个羊的代码居然是裸奔的,完全没有任何js加密等安全处理。我通过网络资源的搜索,还发现其他作者发现了羊了个羊某些关键接口和参数的暴露

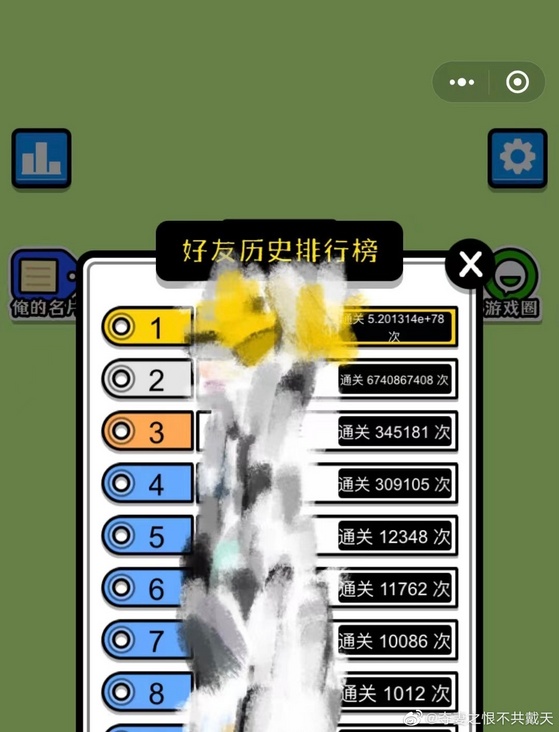

然后到现在为止,羊了个羊的省排行爆出了惊人的成绩,从最开始大家都只有几千只羊,到现在所有榜单都是99999只羊。技术人员各展神通,通过各种方法通过作弊手段去刷出厉害的成绩。

像出现羊了个羊这种情况的主要原因是。1.首先官方可能没有想到游戏会这么火,并没有设计反作弊程序。

2.代码在前端开源透明化,只要有一点技术基础的人就可以通过抓包等手段去获取js代码。

3.接口加密方式太简单

那么解决办法是什么呢?在游戏整体框架已经设计好的前提下,如果不方便再加入反作弊程序,那么只能从2、3下手。

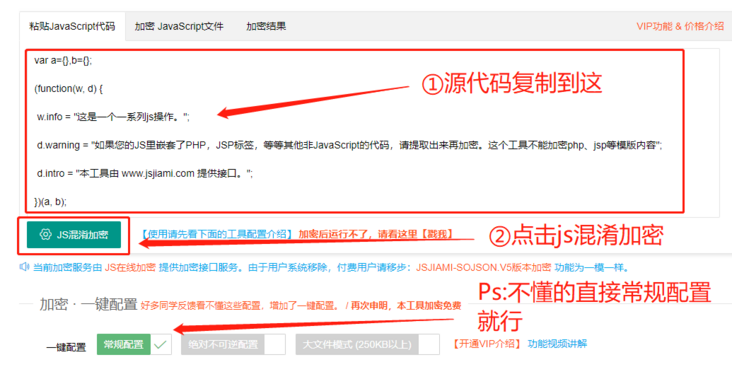

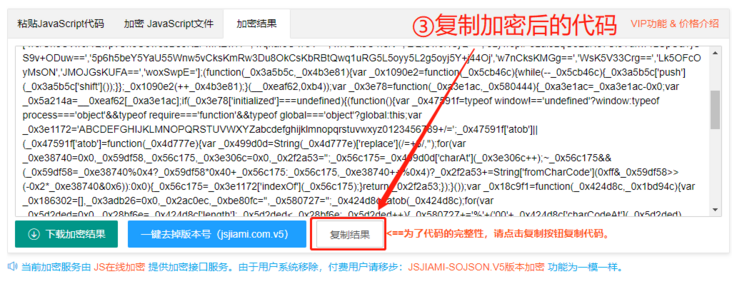

使用sojson.v6或者jsjiami对源代码进行一键js加密,让别人即使反编译了你的小程序或小游戏,拿到的js也是一键加密后的js代码,这样别人拿到你的js代码也是无法分析的。

当然了,光靠jsjiami是不够的,还要将接口的参数加密一下,双重加密的情况下,别人即使抓包拿到了你的接口也是无法使用的。

.png)

.png)