因防火墙涉及保密,后续对防火墙策略一律使用文字说明。

TCP三次握手和四次挥手,懂得都懂,不懂也没办法。

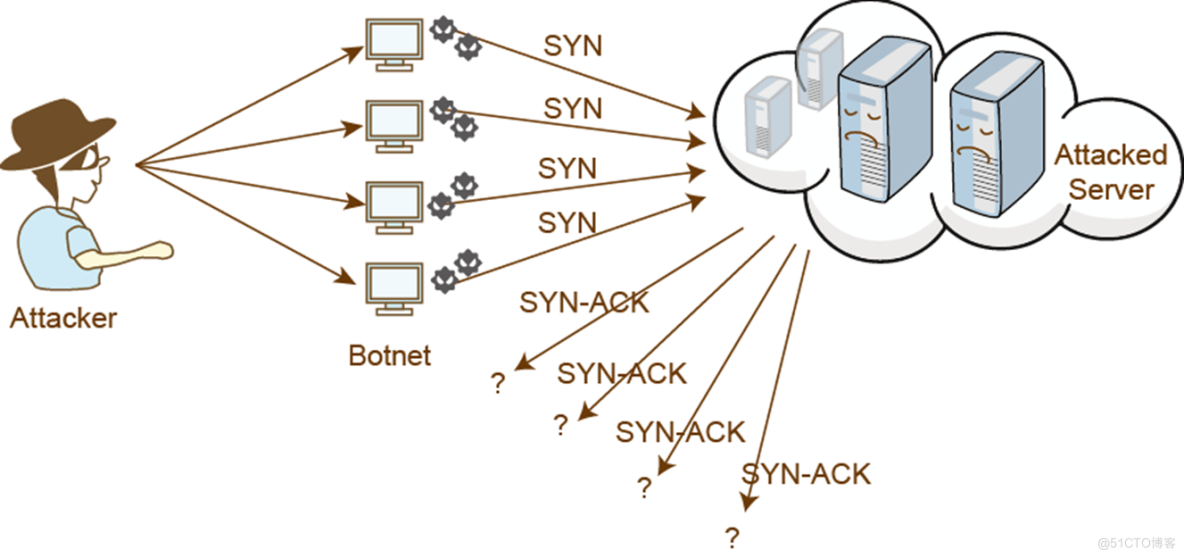

SYN Flood攻击

SYN攻击主要以消耗服务器TCP会话和堵塞网络带宽为主

攻击方有两种方式发起syn攻击,第一种就是伪造源ip,此类操作需要发起的攻击的机房不检测源ip,目前国内运营商基本都检测源ip,第二种就是通过肉鸡进行,假如有一万只肉鸡每秒10次syn请求,服务器每秒将承受10万次syn请求且这些ip都是真实源。

目前国内ddos类型越来越复杂,基本都是肉鸡发起的攻击,后续会专门写一篇关于ddos类型变化的文章。

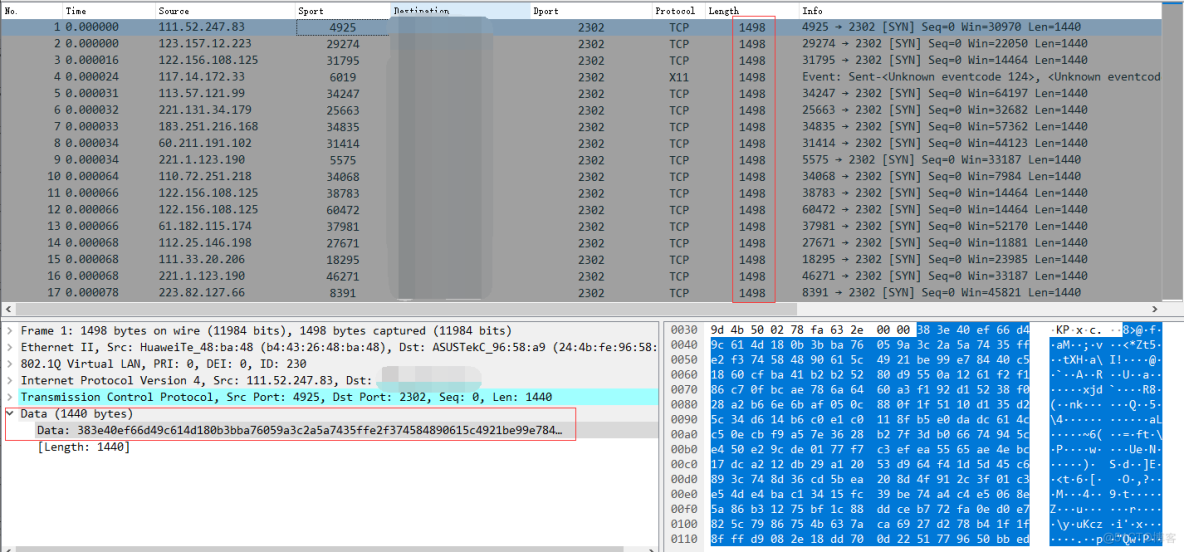

上图攻击报文是客户遇到的一次SYN Flood攻击,现在来分析一下报文特征。

1.从time列可以看出报文频率高

2.源ip随机,抽几个ip验证归属地都是国类

3.源端口随机

4.目的端口一致为客户业务端口

5.报文长度为1498,data长度为1440

综合结论:这是对客户ip2302端口发起的SYN Flood攻击,源ip端口随机报文长度固定为1498,如果对数通或者报文比较熟悉的话,可以看报文长度有异常,正常的SYN报文长度在58-78字节,这一类攻击我们统称为SYN打包攻击,主要以堵塞带宽为目的。

防护建议:可以在防火墙拦截0-58和78-1500长度的syn报文,开启首保检测和源认证。

待更

.png)

.png)