使用动态分析基础技术来分析lab03-01.exe

目录

Lab3-1

1.找出这个恶意代码的导入函数与字符串列表

2.这个恶意代码在主机上的感染迹象特征是什么

3.这个恶意代码是否存在一些有用的网络特征,如果存在,是什么?

1.找出这个恶意代码的导入函数与字符串列表

首先PEiD查壳,发现加壳

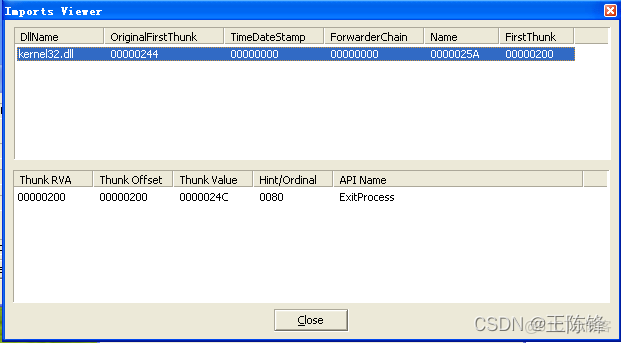

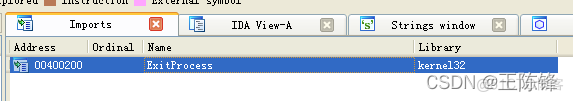

编辑从导入表中可以发现只有一个导入的动态链接库

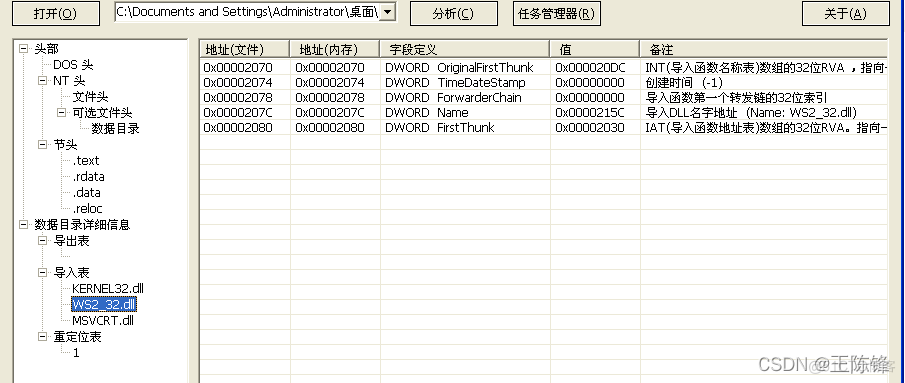

利用peview可以看到更多的动态链接库

WS_32.dll是为网络所用的文件。

ws2_32.dll是WindowsSockets应用程序接口,用于支持Internet和网络应用程序;

表明它有联网功能

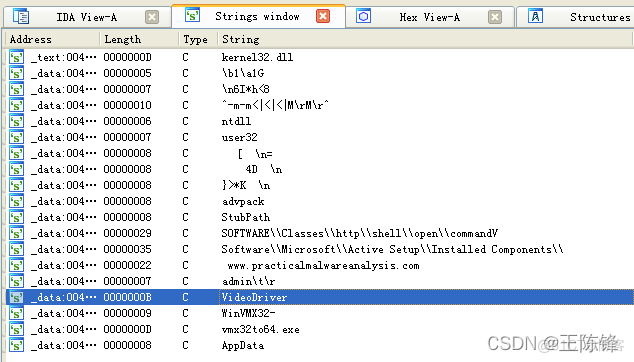

利用ida进行分析

接下来进行动态分析。

运行程序Lab03-01.exe

启动process monitor进行分析

恶意代码一般多是会修改注册表,写文件,设置关键字RegSetValue,WriteFile进行过滤。

编辑可以看得第四条往后都有Seed,Seed说明该程序用了随机数。

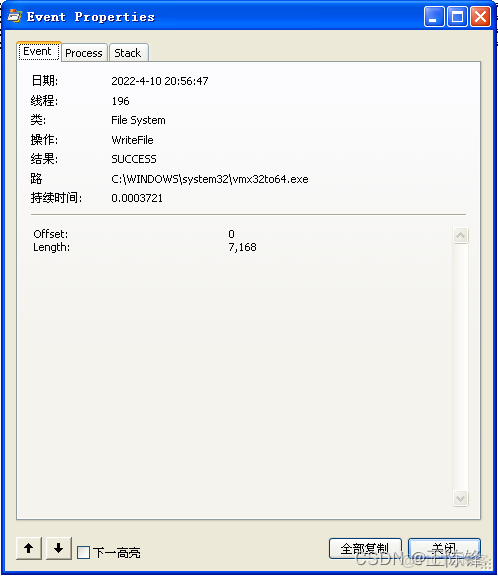

点击第二条信息的属性,可以看到程序往C:\WINDOWS\system32\vmx32to64.exe写入7,168个字节的数据。

我们接着发现我们的恶意程序的大小刚好就是7,168字节。我们猜测,恶意程序将自己复制进C:\WINDOWS\system32\vmx32to64.exe中。

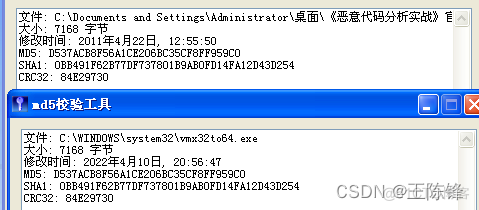

接着我们需要进行校验这个想法,办法就是进行md5进行对照。

经过对照我们发现,md5一致。vmx32to64.exe就是恶意程序自身复制伪装的程序。

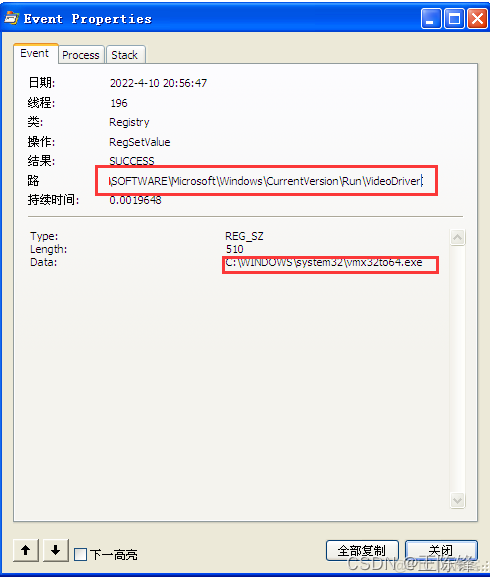

我们再看第三条,点击属性查看。

新创建的注册表项在HKLM\SOFTWARE\Microsoft\Windows\CurentVersion\Run位置,名为VideoDriver,在\Run文件夹中,用于系统启动时自动运行vmx32to64.exe。

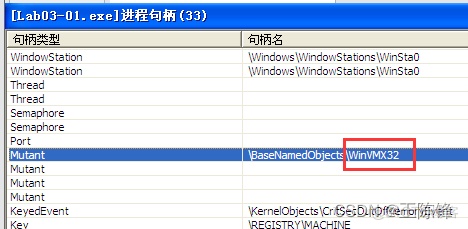

启动Pc hunter进行分析,我们在查看Lab03-01.exe进程句柄的时候发现,进程创建了一个名为WinVMX32 的互斥量。

在进程模块中,发现调动了之前发现的WS2_32.dll,与网络进行连接。

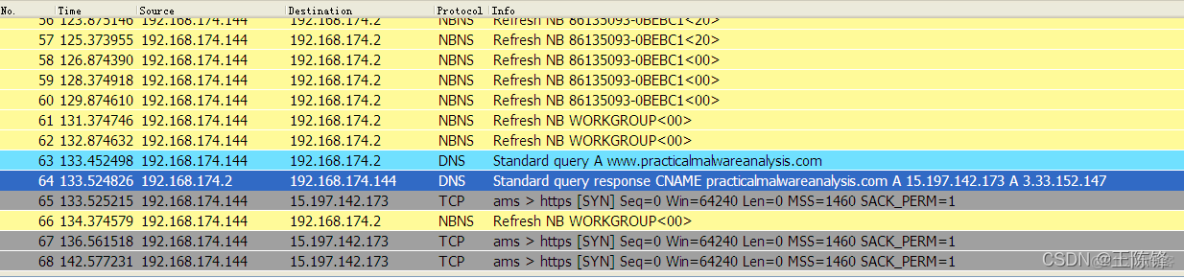

编辑 3.这个恶意代码是否存在一些有用的网络特征,如果存在,是什么?利用wireshark进行抓包分析

wireshark 1.10.6是最后支持xp的,比较难找,目前还没找到,所以这步的虚拟机改在windows10上使用。好家伙,程序运行不起来。

我又去找了下wireshark支持xp的版本,然后又找到了。

先不说技术学得如何,工具倒是一堆一堆的。。。

编辑

DNS中有一个对www.practicalmalwareanalysis.com的请求。这个可以作为网络特征。

.png)

.png)